Основные

Критическая уязвимость в Flowmon версий 11.х и 12.х требует срочного обновления

/Злоумышленники могут использовать проблему для внедрения веб-шелла и повышения привилегий до уровня root. И хотя активных эксплуатаций CVE-2024-2389 не зарегистрировано, разработчики призывают обновить системы до безопасной версии как можно скорее

Более 300 сайтов с изображениями и мемами оказались поделками хакеров, созданными для кражи аккаунтов в Telegram

/На сегодня это самая массовая кампания в Рунете, нацеленная на взлом Telegram-аккаунтов. При этом злоумышленники применяют изощренные методы сокрытия вредоносной составляющей, чтобы сайт было сложнее заблокировать

Avito, «Вымпелком», Тинькофф Банк и «Яндекс», подписали отраслевой стандарт защиты данных

/Компании ожидают, что добровольная ежегодная проверка на уязвимости сможет смягчить последствия применения нового закона об оборотных штрафах в случае утечки данных

Отказ от банковского спама и установка антивируса: новые способы кражи доступа к аккаунтам жертв на «Госуслугах»

/Свежие легенды распространяются на фоне роста сообщений о кибератаках и ужесточения ответственности за спам-звонки. В сочетании с реальной маркетинговой активностью финансовых организаций это делает их максимально правдоподобными

Минцифры приравняло услугу доставки контента к хостингу. Для крупных CDN-провайдеров затраты на установку СОРМ могут составить десятки миллионов рублей

/Времена, когда для занятия CDN требовалась лишь лицензия на телематику передачи данных, остались в прошлом

В России появился сервис проверки утечки персональных данных

/НКЦКИ запустил онлайн-сервис проверки утечки личных данных, аналогичный Have I Been Pwned

Крупный агрохолдинг подвергся масштабной кибератаке с использованием вируса-шифровальщика

/Злоумышленники потребовали 500 млн руб за украденные данные. Эксперты отмечают, что жертвы могут пострадать не только от хакеров, но и от государства — назначение платежей выкупа невозможно подтвердить

Серьезная уязвимость обнаружена в 92 000 сетевых хранилищ D-Link

/Компания D-Link сообщила, что устройства достигли конца своего жизненного цикла и больше не поддерживаются. Производитель рекомендует заменить устаревшие устройства на те модели, которые ещё будут получать обновления прошивки

Серия уязвимостей в протоколе HTTP/2 может привести к атакам на отказ в обслуживании (DoS) и способна вывести из строя веб-серверы при помощи одного TCP-соединения

/Continuation Flood позволяет злоумышленникам совершать мощнейшие DoS-атаки, отправляя бесконечный поток заголовков. Под угрозой могут оказаться свыше 70% от всех интернет-коммуникаций

Gmail начала блокировать массовые рассылки. Пользователи Outlook столкнулись с проблемами из-за новых правил

/Письма пользователей Outlook.com блокируются с пометкой их как спам при попытке отправить сообщения в учётные записи Gmail

Банковский троян Vultur теперь маскируется под защитное приложение McAfee Security для Android

/Свежие образцы вредоносного ПО отличаются более продвинутыми возможностями по части удаленного доступа, а также улучшенным механизмом ухода от детектирования

В исходных архивах популярной для Linux утилиты XZ Utils версий 5.6.0 и 5.6.1 был обнаружен вредоносный код

/Новая уязвимость отслеживается как CVE-2024-3094 и имеет максимальный балл CVSS 10. Эксперты предупреждают разработчиков и пользователей о необходимости откатиться к безопасной версии xz

Обнаружен новый и улучшенный вариант программы-вымогателя Agenda, ориентированный на виртуальные машины

/Теперь вредоносное ПО использует инструменты удаленного мониторинга и управления (RMM). Собственный сценарий PowerShell служит для распространения по серверам VMWare vCenter и ESXi с целью нарушения виртуальной инфраструктуры жертв.

В сети распространяется новая мошенническая схема по краже данных для входа в аккаунты «Госуслуг»

/Злоумышленники рассылают запросы на подтверждение данных, мимикрируя под настоящие сообщения от операторов связи. Это не только опасно для пользователей, но и бьет по репутации поставщиков услуг связи

Правительство внесло в Госдуму поправки в закон о КИИ

/Они позволят властям определять по каждой отрасли типы ИТ-систем, которые необходимо относить к значимым объектам КИИ, независимо от мнения их собственника

Минцифры соберёт данные всех учащихся, родителей и педагогов в единую систему «Моя школа»

/В ведомстве считают, что это обеспечит единый уровень предоставления электронных услуг по регионам. Однако эксперты предупреждают о трудностях с интеграцией систем и росте риска утечек и системных сбоев

Новая угроза «GhostRace» позволяет спровоцировать утечку данных на процессорах AMD, IBM, Intel, ARM и других

/С помощью CVE-2024-2193 злоумышленники могут нарушить работу важных механизмов, вызвать ошибки в синхронизации ОС, получить доступ к устройству и запустить вредоносный код

Роскомнадзор зафиксировал утечку данных клиентов из нескольких МФО

/Эксперты предупреждают, что взломаны, вероятно, были не сами МФО, а обслуживающая их платформа «Робофинанс» и ждут дальнейших сливов данных

Исследователи из Kaspersky составили ТОП-10 уязвимостей в веб-приложениях

/Самые распространённые дефекты были обнаружены в 70% случаев. Публикуем краткий обзор исследования, рекомендации экспертов и ссылку на полную версию

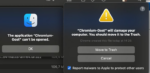

Мартовские обновления MacOS мешают запуску Chromium ГОСТ и КриптоПро CSP

/В настоящее время неясно, вызвано это ошибкой или преднамеренными действиями разработчиков. В качестве экстренной меры КриптоПро выложило сборку своего ПО без подписи компании

Взломанные хакерами сайты под управлением WordPress заставляют браузеры посетителей брутфорсить пароли к другим ресурсам

/До тех пор пока вредоносная страница остается открытой, скрипт будет заставлять браузер жертвы снова и снова подключаться к серверу злоумышленников и получать все новые задания для выполнения

В регионах начали создаваться спецгруппы реагирования на инциденты информационной безопасности

/Процесс может быть подготовкой к децентрализации системы ГосСОПКА для улучшения ее работы, полагают эксперты. Однако они подчеркивают, что эффективность групп реагирования еще только предстоит проверить на практике

Хакер-альтруист взломал почти 3 млн 3D-принтеров, чтобы предупредить их хозяев о наличии уязвимости

/Владельцы 3D-принтеров Anycubic массово сообщают, что кто-то взломал их устройства и оставил записку с рекомендацией отключить устройства от интернета

Ошибка високосного года привела к проблемам в работе ПО по всему миру

/Сбои у пользователей Citrix и Sophos, остановка АЗС в Новой Зеландии и продуктовых магазинов в Швеции — вот лишь небольшая часть проблем, возникших из-за того, что разработчики забыли о «бонусном» дне в году