/ Автор: Светлана Антонова | Оставить комментарий

Исследователь в области кибербезопасности под ником Netsecfish обнаружил инъекцию команды и жестко заданный в коде бэкдор во многих NAS-устройствах от D-Link, которые на данный момент не поддерживаются производителем. Об этом сообщает портал Anti-Malware.ru

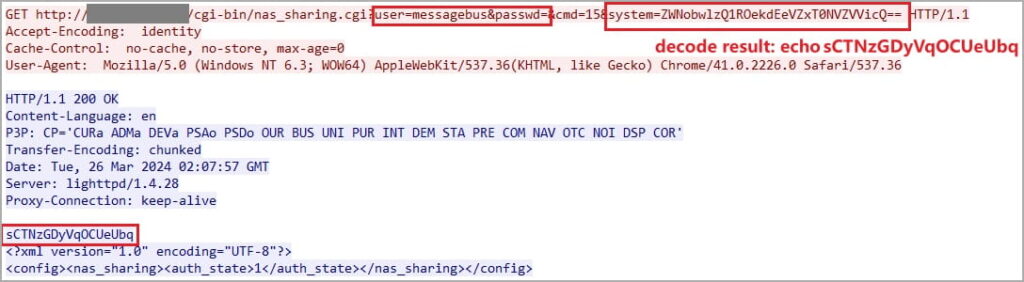

Как объясняет специалист, проблема кроется в скрипте /cgi-bin/nas_sharing.cgi и затрагивает его компонент HTTP GET Request Handler.

Выявленным изъянам присвоили идентификатор CVE-2024-3273. Соответствующий аккаунт имеет имя «messagebus» и пустой пароль, а инъекция команды допускается через параметр «system».

Если условному злоумышленнику удастся связать воедино две описанные проблемы, он сможет удаленно выполнить код на устройстве. Все, что нужно сделать для эксплуатации, — добавить зашифрованную base64 команду параметру system с помощью запроса HTTP GET.

«Успешная эксплуатация позволяет атакующему выполнить произвольные команды в системе, что может открыть доступ к конфиденциальной информации, модификации настроек системы и даже привести к DoS», — предупреждает исследователь.

Список затронутых CVE-2024-3273 устройств выглядит так:

- DNS-320L версии 1.11, версии 1.03.0904.2013, версии 1.01.0702.2013

- DNS-325 версии 1.01

- DNS-327L версии 1.09, версии 1.00.0409.2013

- DNS-340L версии 1.08

По словам Netsecfish, сканирование Сети показало более 92 тысяч уязвимых сетевых хранилищ D-Link.

Компания D-Link сообщила, что устройства достигли конца своего жизненного цикла и больше не поддерживаются. Производитель рекомендует заменить устаревшие устройства на те модели, которые ещё будут получать обновления прошивки.

На своём официальном сайте D-Link опубликовала бюллетень безопасности, чтобы повысить осведомлённость клиентов об уязвимости. А на специальной странице поддержки для устаревших устройств пользователи могут найти самые последние обновления безопасности и прошивки, доступные для моделей оборудования, поддержка которых была официально прекращена производителем.

Компания также подчёркивает, что NAS-накопители никогда не должны быть доступны из интернета, поскольку они часто становятся целью для кражи данных или атак с использованием программ-вымогателей.

Обновлено:

Специалисты из GreyNoise и ShadowServer предупредили, что уязвимые NAS уже находятся под атаками. Хакеры объединили упомянутые выше уязвимости в цепочку и используют их для развертывания версии малвари Mirai (skid.x86). Исследователи отмечают, что Mirai, как правило, используется для создания ботнетов, которые затем могут применяться для организации мощных масштабных DDoS-атак.

Так как описание проблем и PoC-эксплоит уже доступны публично, эксперты призывают владельцев NAS как можно скорее отключить или заменить проблемные устройства, или хотя бы скрыть их за брандмауэром.

С заботой о вашей безопасности, команда Origin Security