/ Автор: orsecadmin | 1 комментарий к записи Указ Президента 250. Разъяснение. Введение

В последнее время к нам поступает много обращений по вопросам применения указа Президента Российской Федерации от 01.05.2022 № 250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации» (указ президента 250). Сегодня мы начинаем публиковать цикл статей, в которых постараемся дать столь интересующие наших клиентов и читателей ответы.

Цель данной статьи – провести обзорный анализ каждого пункта указа, прокомментировать часто задаваемые вопросы и поделиться ссылками на смежные нормативные акты, проясняющие ситуацию (гиперссылки по тексту).

Сразу отметим, что продолжаем сбор вопросов от читателей по двум обширным темам, лишь затронутым в этом тексте — «ГосСопка и взаимодействие с ГосСОПКА» и «250 указ президента. Персональная ответственность руководителей». Вопросы можно задавать через форму обратной связи внизу страницы, по электронной почте info@originsecurity.ru или в блоке «Оставить комментарий» внизу статьи. Это поможет нашим экспертам подготовить максимально полезные с практической точки зрения материалы для следующих статей цикла.

Итак, начнем. Текст указа здесь .

П.1 Указа

1. Руководителям федеральных органов исполнительной власти, высших исполнительных органов государственной власти субъектов Российской Федерации, государственных фондов, государственных корпораций (компаний) и иных организаций, созданных на основании федеральных законов, стратегических предприятий, стратегических акционерных обществ и системообразующих организаций российской экономики, юридических лиц, являющихся субъектами критической информационной инфраструктуры Российской Федерации (далее — органы (организации):

Какие именно органы и организации имеются в виду?

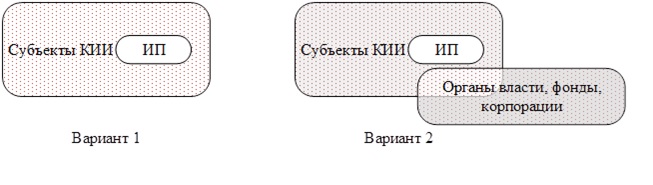

Эксперты расходятся во мнениях: существует, как минимум, два варианта трактовки данного пункта указа.

- Вариант 1. Только субъекты КИИ, а именно органы власти, являющиеся субъектами кии, фонды, являющиеся субъектами кии, корпорации, являющиеся субъектами кии и юрлица, являющиеся субъектами кии;

- Вариант 2. Юрлица, являющиеся субъектами КИИ, а также органы власти, фонды, корпорации.

Разъяснений, судебной практики, результатов проверок регуляторов, могущих внести ясность, на данный момент нет. Отметим, что, используемое в тексте понятие «юридического лица» так или иначе обобщает остальные виды субъектов (органы власти, фонды, корпорации и т.д.) —

юридическим лицом признается организация, которая имеет обособленное имущество и отвечает им по своим обязательствам, может от своего имени приобретать и осуществлять гражданские права и нести гражданские обязанности, быть истцом и ответчиком в суде (Ст.48 ГК РФ).

Также обратим внимание на определение «Субъект КИИ» из ФЗ-187.

субъекты критической информационной инфраструктуры — государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели, которым на праве собственности, аренды или на ином законном основании принадлежат информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, функционирующие в сфере здравоохранения, науки, транспорта, связи, энергетики, банковской сфере и иных сферах финансового рынка, топливно-энергетического комплекса, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, российские юридические лица и (или) индивидуальные предприниматели, которые обеспечивают взаимодействие указанных систем или сетей (ст. 2 187-ФЗ)

Какой можно сделать вывод? К индивидуальным предпринимателям (далее – ИП) — субъектам КИИ данный пункт Указа не относится. На остальные субъекты КИИ указ распространяется.

Таким образом, требования первого пункта указа обязательны для руководителей

- субъектов КИИ, кроме ИП (1 вариант).

- субъектов КИИ, кроме ИП, а также всех указанных ОИВ, ОГВ, госфондов, корпораций, предприятий (2 вариант)

Исходя из собственной практики, мы придерживаемся мнения, что указ распространяется как на субъекты КИИ, так и на тех, кто ими не является (вариант 2).

Пп.а) б) п.1 Указа

а) возложить на заместителя руководителя органа (организации) полномочия по обеспечению информационной безопасности органа (организации), в том числе по обнаружению, предупреждению и ликвидации последствий компьютерных атак и реагированию на компьютерные инциденты;

б) создать в органе (организации) структурное подразделение, осуществляющее функции по обеспечению информационной безопасности органа (организации), в том числе по обнаружению, предупреждению и ликвидации последствий компьютерных атак и реагированию на компьютерные инциденты, либо возложить данные функции на существующее структурное подразделение;

Указанные требования довольно сложны в реализации, так как субъектом КИИ могут быть и малые предприятия с совсем небольшим штатом. Очевидно, что создание собственной службы ИБ может серьёзно подорвать бюджет условной частной клиники со штатом в 5-7 человек.

Отставив экономические моменты, обнаружим, что и с юридической точки зрения в этом подпункте тоже есть нюансы.

С одной стороны, «возложение полномочий» относится к взаимоотношениям между работником и работодателем. Заключать договор имеет право работодатель (Ст.20 ТК РФ), и, соответственно, он же может определять «Трудовые функции» работника в трудовом договоре (Ст.57 ТК РФ). Однако, на основании указа президента 250, государство фактически забирает себе часть полномочий работодателя, обязывая его изменить должностную инструкцию своего заместителя или даже внести изменения в штатное расписание организации в случае отсутствия зама.

Пп.в) п.1 Указа

в) принимать в случае необходимости решения о привлечении организаций к осуществлению мероприятий по обеспечению информационной безопасности органа (организации). При этом могут привлекаться исключительно организации, имеющие лицензии на осуществление деятельности по технической защите конфиденциальной информации;

Данный пункт не раскрывает понятия «Мероприятия по обеспечению информационной безопасности». Возникает вопрос: речь идёт только о мероприятиях, которые определены в «Положении о лицензировании деятельности по технической защите конфиденциальной информации» (утв. постановлением Правительства РФ от 3 февраля 2012 г. N 79), или предполагается расширение этого перечня мероприятий?

Утверждение положений о лицензировании конкретных видов деятельности и принятие нормативных правовых актов по вопросам лицензирования относятся к полномочиям не Президента, а Правительства РФ (Ст.5 ФЗ-99). Поэтому мы склоняемся к мнению, что перечень расширяться не будет, и под «мероприятиями по обеспечению информационной безопасности» имеются в виду именно лицензируемые услуги:

- а) услуги по контролю защищенности конфиденциальной информации от утечки по техническим каналам;

- б) услуги по контролю защищенности конфиденциальной информации от несанкционированного доступа и ее модификации в средствах и системах информатизации;

- в) услуги по мониторингу информационной безопасности средств и систем информатизации;

- г) работы и услуги по аттестационным испытаниям и аттестации на соответствие требованиям по защите информации;

- д) работы и услуги по проектированию в защищенном исполнении;

- е) услуги по установке, монтажу, наладке, испытаниям, ремонту средств защиты информации.

Пп. г) п.1 Указа

г) принимать в случае необходимости решения о привлечении организаций к осуществлению мероприятий по обнаружению, предупреждению и ликвидации последствий компьютерных атак и реагированию на компьютерные инциденты. При этом могут привлекаться исключительно организации, являющиеся аккредитованными центрами государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, за исключением случая, предусмотренного подпунктом «б» пункта 5 настоящего Указа;

Это требование также вызывает большой интерес у наших заказчиков. Вопросы их, как правило, связаны не с мероприятиями по обнаружению, предупреждению и ликвидации последствий компьютерных атак (далее – КА) и реагированию на компьютерные инциденты (далее – КИ), а именно с взаимодействием (подключением) с ГосСОПКА, ведомственными и корпоративными Центрами ГосСОПКА. Однако тема эта — очень важная и обширная, поэтому предлагаем рассмотреть её в отдельной статье. А для того, чтобы сделать статью максимально полезной, хотим попросить вас, уважаемые читатели, присылать нам волнующие вас вопросы по данной проблеме. Давайте вместе сделаем гайд по работе с ГосСОПКА, который поможет не одному десятку компаний разобраться в этой непростой теме!

Пока же вернемся к вопросу мероприятий. В числе упомянутых — обнаружение, предупреждение, ликвидация, реагирование. Что именно понимает нормотворец под этими словами? На данный момент эти термины официально не разъясняются, однако в проекте ГОСТ Р «Защита информации. Обнаружение, предупреждение и ликвидация последствий компьютерных атак и реагирование на компьютерные инциденты. Термины и определения» они уже появились. Мы не сторонники использования не введенных в действие документов, но, тем не менее, считаем, что данные определения уже могут быть полезны:

- ликвидация последствий компьютерного инцидента: Комплекс мероприятий по восстановлению штатного режима функционирования информационных ресурсов после КИ.

- обнаружение компьютерных атак: Комплекс мероприятий по выявлению и анализу признаков КА и определению ее типа.

- предупреждение компьютерных атак: Комплекс превентивных мероприятий, направленных на снижение количества КИ и повышение уровня защищенности информационных ресурсов.

- реагирование на компьютерный инцидент: Процесс (процедура, функция) автоматической (автоматизированной) обработки КИ.

По вопросу аккредитации центров ГосСОПКА — ждем порядок аккредитации от ФСБ (см. п.5 УП-250).

Стоит отметить, что пп.г) п.1 указа 250 явно разделены мероприятия по обеспечению ИБ и по обнаружению, предупреждению и ликвидации последствий для КА и КИ. В первом случае компаниям необходимо пройти процедуру лицензирования по ТЗКИ (ФСТЭК), во втором – аккредитации (ФСБ).

Пп. д) п.1 Указа

д) обеспечивать должностным лицам органов федеральной службы безопасности беспрепятственный доступ (в том числе удаленный) к принадлежащим органам (организациям) либо используемым ими информационным ресурсам, доступ к которым обеспечивается посредством использования информационно-телекоммуникационной сети «Интернет», в целях осуществления мониторинга, предусмотренного подпунктом «в» пункта 5 настоящего Указа, а также обеспечивать исполнение указаний, данных органами федеральной службы безопасности по результатам такого мониторинга;

Основные вопросы, которые нам задают по данному пункту: в рамках каких именно мероприятий необходимо давать доступ представителям ФСБ? и где взять порядок осуществления мониторинга?

В п. 5 указа 250 мы видим, что порядок осуществления мониторинга определяет ФСБ. На данный момент он не разработан и не опубликован. Следует набраться терпения и ожидать разработки порядка осуществления мониторинга от наших старших коллег.

Пп.е) п.1 Указа

е) обеспечивать незамедлительную реализацию организационных и технических мер, решения о необходимости осуществления которых принимаются Федеральной службой безопасности Российской Федерации и Федеральной службой по техническому и экспортному контролю в пределах их компетенции и направляются на регулярной основе в органы (организации) с учетом меняющихся угроз в информационной сфере.

Незамедлительно и на регулярной основе – это как? Отсутствие толкования понятий в данном пункте часто вызывает недоумение у наших заказчиков.

Понятие «Незамедлительно» отсутствует в нормах права, однако в судебной практике определение данного термина приводится. Постановлением ФАС Поволжского округа от 14 апреля 2008 г. N А55-6599/07 определено, что «Понятие незамедлительно означает, как только это окажется возможным.».

Фраза «решения … направляются на регулярной основе в органы (организации)» дает понять, что эти решения будут являться ненормативными правовыми актами, то есть «постановлений, приказов, правил, инструкций и положений» ожидать не стоит. Вероятно, предполагаются целевые письма со списком рассылки.

П. 2 Указа

2. Возложить на руководителей органов (организаций) персональную ответственность за обеспечение информационной безопасности соответствующих органов (организаций).

Тема персональной ответственности руководителей органов (организаций) за обеспечение информационной безопасности, безусловно, тоже заслуживает отдельного разговора. Наши эксперты планируют посвятить ей одну из следующих статей. Для того, чтобы не пропустить публикацию, вы можете подписаться на нашу еженедельную рассылку, заполнив форму внизу страницы. Кроме того, мы также ждем ваши вопросы по данной теме в комментариях и на почте info@originsecurity.ru

П. 3 Указа

3. Правительству Российской Федерации в месячный срок:

а) утвердить:

типовое положение о заместителе руководителя органа (организации), ответственного за обеспечение информационной безопасности органа (организации);

типовое положение о структурном подразделении органа (организации), обеспечивающем информационную безопасность органа (организации);

б) определить перечень ключевых органов (организаций), которым необходимо осуществить мероприятия по оценке уровня защищенности своих информационных систем с привлечением организаций, имеющих соответствующие лицензии Федеральной службы безопасности Российской Федерации и Федеральной службы по техническому и экспортному контролю.

Указанные в пп. а) п.3 Указа типовые положения утверждены Постановлением правительства РФ от 15.07.2022 №1272.

Перечень ключевых органов (организаций), упомянутый в пп. б) п.3 Указа, утвержден Распоряжением Правительства РФ от 22 июня 2022 г. N 1661-р.

Стоит добавить одну ремарку – подведомственные организации, а также филиалы, имеющие ИНН, отличный от ключевого органа (организации) в данный перечень не входят.

П.4 Указа

4. Органам (организациям), включенным в перечень, определенный в соответствии с подпунктом «б» пункта 3 настоящего Указа, осуществить мероприятия по оценке уровня защищенности своих информационных систем и до 1 июля 2022 г. представить доклад в Правительство Российской Федерации.

Здесь содержится очень тонкий юридический момент: самостоятельно данная оценка должна быть проведена ключевым органом (организацией) до 1 июля 2022 года, однако для оценки с привлечением организаций-лицензиатов срок не указан. Поэтому нарушением не будет, например, следующая ситуация: ключевой орган до 1 июля 2022 года оформил «акт оценки» самостоятельно и запланировал на конец года оценку уровня защищенности своих информационных систем лицензиатом.

Формат оценки уровня защищенности также не определен. Термин «оценка уровня защищенности информационных систем» в нормативных документах и стандартах не закреплен, поэтому в данный момент следует ожидать разъяснений правительства и появления судебной и регуляторной практики. До того времени оценку уровня защищенности допускается делать по собственным разработанным программам и методикам, либо по формам, соответствующим типу принадлежащих информационных систем. Это могут быть аттестация (ГИС, АС), приемочные испытания (АСУТП, ЗОКИИ), контроль за выполнением требований (ИСПДн) или контроль защиты информации (по «Порядку и организации проведения работ по аттестации…»). Вместе с тем, Минцифры России разработало Типовое техническое задание на выполнение работ по оценке уровня защищенности информационной инфраструктуры, но использование его является необязательным.

П.5 Указа

5. Федеральной службе безопасности Российской Федерации:

а) организовать аккредитацию центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации;

б) определить переходный период, в течение которого допускается осуществлять мероприятия по обнаружению, предупреждению и ликвидации последствий компьютерных атак и реагированию на компьютерные инциденты в интересах органов (организаций) на основании заключенных с Федеральной службой безопасности Российской Федерации (Национальным координационным центром по компьютерным инцидентам) соглашений о сотрудничестве (взаимодействии) в области обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты;

в) определить порядок осуществления мониторинга защищенности информационных ресурсов, принадлежащих органам (организациям) либо используемых ими, и осуществлять такой мониторинг.

Документы, разъясняющие вопросы аккредитации, переходного периода и определения порядка осуществления мониторинга, на данный момент еще не опубликованы. Ждем подзаконные акты от ФСБ России.

П.6. Указа

6. Установить, что с 1 января 2025 г. органам (организациям) запрещается использовать средства защиты информации, странами происхождения которых являются иностранные государства, совершающие в отношении Российской Федерации, российских юридических лиц и физических лиц недружественные действия, либо производителями которых являются организации, находящиеся под юрисдикцией таких иностранных государств, прямо или косвенно подконтрольные им либо аффилированные с ними.

Следует обратить внимание, что данный пункт предписывается всем органам (организациям), а не только ключевым. Для определения перечня средств защиты, которые попадают под «импортозамещение», рекомендуем изучить термины «Средство защиты информации» и «Защита информации»:

- Средство защиты информации (ГОСТ 50922): техническое, программное, программно-техническое средство, вещество и (или) материал, предназначенные или используемые для защиты информации;

- защита информации (ГОСТ 50922): деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Таким образом, под «импортозамещение» до 2025 года попадают технические, программные, программно-технические средства, вещества и (или) материалы, предназначенные и используемые в целях предотвращения утечки защищаемой информации, а также несанкционированных и непреднамеренных воздействий на неё.

Список недружественных стран установлен Распоряжением Правительства РФ от 05.03.2022 N 430-р. На момент написания статьи в него входят следующие страны и территории: Австралия, Албания, Андорра, Багамские Острова, Великобритания, Государства — члены Европейского союза, Исландия, Канада, Лихтенштейн, Микронезия, Монако, Новая Зеландия, Норвегия, Республика Корея, Сан-Марино, Северная Македония, Сингапур, Соединенные Штаты Америки, Тайвань (Китай), Украина, Черногория, Швейцария, Япония.

П. 7 Указа

7. Настоящий Указ вступает в силу со дня его официального опубликования.

Дата официального опубликования указа – 01.05.2022 (www.pravo.gov.ru).

Автор: Роман Антонов, Origin Security

Евгений

сказал:А не хотел бы Роман выступить с этим разбором на конференции «Право и Интернет»? https://ifap.ru/pi/15/