/ Автор: orsecadmin | Оставить комментарий

Хакер.ru сообщает, что Google удалила из официального Chrome Web Store поддельное расширение для Chrome, которое маскировалось под официальный ChatGPT от OpenAI и был загружено более 9000 раз. Дело в том, что расширение похищало cookie-файлы сеансов Facebook* и использовалось для захвата чужих учетных записей. Однако, это было не первая, и, вероятно, не последняя версия данного вредоносного ПО.

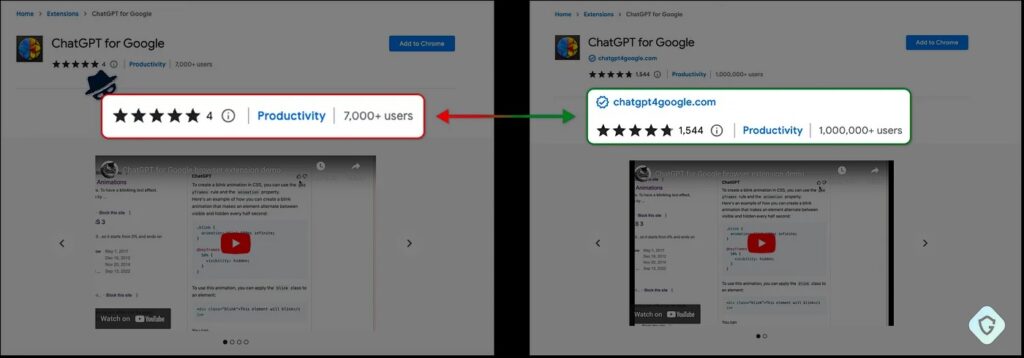

Вредоносное расширение было копией настоящего ChatGPT for Google и якобы предлагало интеграцию ChatGPT с результатами поиска. Расширение было загружено в Chrome Web Store 14 февраля 2023 года, но автор начал продвигать его с помощью рекламы в поиске Google только 14 марта 2023 года. С тех пор оно устанавливалось в среднем 1000 раз в день.

Подделку обнаружили специалисты из компании Guardio Labs, которые сообщают, что расширение взаимодействовало с той же инфраструктурой, которая ранее в этом месяце использовалась аналогичным расширением для Chrome, которое успело набрать более 4000 установок, прежде чем было обнаружено и удалено. Очевидно, второе расширение было частью той же кампании, и хакеры хранили его в качестве резервной копии на тот случай, если первое расширение будет удалено из официального магазина.

Когда жертва устанавливала расширение, она действительно получала обещанную функциональность (интеграцию ChatGPT с результатами поиска), так как вредоносное ПО было копией настоящего продукта OpenAI. Однако в этой версии в код добавили функциональность, которая пыталась украсть cookie сеанса Facebook*.

Такие cookie позволяли злоумышленникам войти в чужую учетную запись Facebook* под видом жертвы и получить полный доступ к профилю, который теперь можно было использовать как угодно, включая функции рекламы для бизнеса.

Исследователи рассказали, что двойник ChatGPT злоупотреблял Chrome Extension API, чтобы получить список файлов cookie, связанных с Facebook*, а затем шифровал их с помощью AES и отправлял украденные данные своим операторам через GET-запрос.

Отмечается, что «угнанные» таким способом аккаунты в итоге использовались для распространения вредоносной рекламы и для продвижения запрещенных материалов, включая пропаганду запрещенной в РФ организации ИГИЛ.

При этом злоумышленники автоматически изменяли учетные данные для взломанных профилей, чтобы усложнить жертвам процесс возвращения контроля над аккаунтом.

В настоящее время расширение уже удалено из Chrome Web Store, но исследователи отмечают, что на такой случай у злоумышленников «в резерве» могут хранится другие аналогичные подделки.

С заботой о вашей безопасности, команда Origin Security

* Принадлежит компании Meta, чья деятельность признана экстремисткой и запрещена в России.