/ Автор: orsecadmin | Оставить комментарий

Как пишет портал Bleeping computer, исследователи информационной безопасности из компании Avast в новом отчете сообщают об АРТ Workok, которая распространяет вредоносное ПО в PNG с помощью стеганографии.

Результаты исследования основаны на дополнительных артефактах, полученных в ходе расследования атак Workok, и дополняют выводы ESET, первой обнаружившей и сообщившей об активности Workok в начале сентября (отчет).

Хакерская группировка Workok нацеливается на правительственные учреждения на Ближнем Востоке, в Юго-Восточной Азии и Южной Африке.

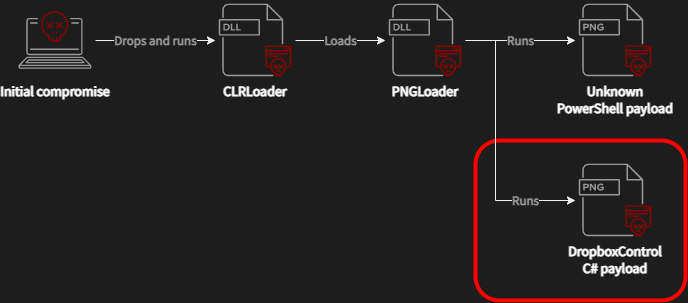

Несмотря на то, что используемый для взлома сетей метод остается неизвестным, Avast предполагает вероятное использование неопубликованной загрузки DLL для запуска загрузчика вредоносного ПО CLRLoader в память.

Затем CLRLoader загружает DLL второго этапа, которая извлекает байты, встроенные в файлы PNG, и использует их для сборки двух исполняемых файлов. Стеганография скрывает код внутри файлов изображений.

Метод стеганографии позволяет скрывать вредоносный код внутри файлов изображений, которые выглядят совершенно нормально при открытии в программе любой просмотра.

По данным Avast, злоумышленники использовали технику, называемую кодированием наименее значимых битов (least significant bit, LSB), встраивая небольшие фрагменты вредоносного кода в наименее важные биты пикселей изображения.

Первая полезная нагрузка, извлеченная из этих битов с помощью PNGLoader, — это сценарий PowerShell, который не удалось получить ни ESET, ни Avast.

Вторая полезная нагрузка, скрывающаяся в файлах PNG, представляет собой специальный похититель информации .NET C# DropBoxControl, который злоупотребляет службой размещения файлов DropBox для связи C2, извлечения файлов и многого другого.

Изображение PNG, содержащее вторую полезную нагрузку, выглядит следующим образом:

Вредоносная программа DropBoxControl использует учетную запись на репозитории DropBox, контролируемую злоумышленником, для получения данных и команд или загрузки файлов со взломанного компьютера.

Команды хранятся в зашифрованных файлах на DropBox субъекта угрозы, к которому вредоносная программа периодически обращается для получения отложенных действий.

Обнаруженный исследователями вредоносный функционал указывает на то, что Workok, скорее всего, занимается кибершпионажем и сосредоточена на обеспечении скрытности при проведении эксфильтрации данных и наблюдения за зараженным хостом.

Avast отмечает, что на данный момент задействоваанные в атаках Workok инструменты не замечены и не распространяются в дикой природе, а значит, с большой долей вероятности используются пока исключительно в интересах одной хакерской группировки.

С заботой о вашей безопасности, команда Origin Security